Tech

Inicialização segura tornada inútil em centenas de computadores de grandes fornecedores após vazamento de chave • The Register

Segurança da informação em poucas palavras Proteger o BIOS e o processo de inicialização do seu computador é essencial para a segurança moderna – mas saber o quão importante isso é não significa tomar as medidas necessárias para fazê-lo.

Por exemplo, faça uma pesquisa Publicados Na semana passada, especialistas em segurança da Binariamente, empresa especializada em segurança de firmware, realizaram uma pesquisa. E os pesquisadores descobriram favorável PCs vendidos pela Dell, Acer, Fujitsu, Gigabyte, HP, Lenovo e Supermicro – e componentes vendidos pela Intel – usam o que parece ser uma chave de plataforma de teste (PK) de 12 anos vazada em 2022 para proteger sua inicialização segura UEFI implementações.

“Um invasor com acesso à parte privada do PK pode facilmente ignorar a inicialização segura manipulando o banco de dados de chaves do Key Exchange, o banco de dados de assinaturas e o banco de dados de assinaturas bloqueadas”, escreveram especialistas binários.

Isto não significa que os fabricantes que utilizaram a PK ofensiva não tivessem motivos para saber que este produto não era fiável e não se destinava a ser utilizado fora do laboratório: isso estava dito na embalagem.

“Essas chaves de teste têm fortes indicações de que não são confiáveis”, observou Binariamente. Por exemplo, o emissor do certificado contém as strings “DO NOT TRUST” ou “DO NOT SHIP”.

De acordo com a Binaries, mais de dez por cento das imagens de firmware em seu conjunto de dados são vulneráveis a uma exploração usando PK não confiável – que foi lançado pela American Megatrends International, possivelmente já em maio de 2012. Os pesquisadores observam que isso torna este problema “um dos os “Os problemas mais longos que duram anos.” [supply chain vulnerabilities] “Da espécie dele.”

Se um invasor explorar a chave de energia em um ataque, ele poderá executar código não confiável durante o processo de inicialização, mesmo com a inicialização segura habilitada.

“Isso coloca em risco toda a cadeia de segurança, desde o firmware até o sistema operacional”, acrescentou Pinarelli.

A empresa lançou Binariamente Ferramenta de digitalização gratuita Para verificar os sistemas em busca de vulnerabilidades do chamado “PKFail”. Ativá-lo parece um curso de ação razoável. Quanto à resolução deste problema, os fabricantes de dispositivos terão de intensificar os seus esforços.

Fraquezas Críticas da Semana: Que o KEV é como velho?

Esta semana começamos com um novo relatório sobre uma vulnerabilidade muito antiga que está sendo explorada à solta.

De acordo com o Instituto Nacional de Padrões e Tecnologia, uma vulnerabilidade de uso após livre nas versões 6 a 8 do Internet Explorer que permite que invasores remotos executem código arbitrário – descoberta e identificada pela primeira vez em 2012 – é Ainda está sendo explorado hoje.

Se, por algum motivo, você ainda tem um computador rodando o IE 6 a 8, talvez seja hora de se livrar dele?

Também vale a pena observar um conjunto de vulnerabilidades identificadas no sistema DNS Berkeley Internet Name Domain 9 que foi identificado na semana passada pelo Internet Systems Consortium (CVE-2024-4076, CVE-2024-1975, CVE-2024-1737, CVE-2024-0760).

Se essas falhas forem exploradas, poderão resultar em negação de serviço. Embora não seja tão grave quanto outras vulnerabilidades, o fato de existir no nível DNS faz com que valha a pena instalar esses patches o mais rápido possível.

Outro fornecedor de stalkerware foi hackeado

Parece que mal podemos passar duas semanas sem que outro fornecedor de malware seja hackeado, mas aqui estamos. Foi o TechCrunch paz Um conjunto de arquivos roubados da SpyTech com sede em Minnesota na semana passada.

Os arquivos – cuja autenticidade foi verificada – foram instalados em celulares, tablets e computadores monitorados pela SpyTech, que monitora secretamente os dispositivos para espionar o que seus usuários estão fazendo. Foram encontrados dados de mais de 10.000 dispositivos desde 2013.

Curiosamente, o CEO da SpyTech não sabia do hack quando questionado sobre ele – o que indica que essas lojas se preocupam mais em ganhar dinheiro do que em proteger os dados privados que coletam em nome dos clientes.

…e ative o MFA enquanto você faz isso

Pesquisadores de segurança da Cisco Talos divulgaram seu relatório Relatório trimestral Na última semana, vimos tendências de resposta a incidentes e surgiu uma tendência surpreendente: quase 80% dos incidentes de ransomware no segundo trimestre deste ano ocorreram em organizações cujos sistemas não usam autenticação multifator.

E aqui pensamos que Snowflake poderia ter ensinado algo ao mundo.

Talos observou que credenciais comprometidas eram a forma mais comum de obter acesso inicial pelo terceiro trimestre consecutivo – exatamente como o que causou todas as falhas do Snowflake.

Os incidentes gerais de ransomware aumentaram 22% do primeiro ao segundo trimestre, representando 30% de todos os incidentes aos quais o Talos respondeu. Combinado com o aumento de ataques usando credenciais roubadas e a falta de autenticação de dois fatores, pode ser uma boa ideia passar algum tempo esta semana habilitando-a para todos – sem exceções.

TracFone multada em US$ 16 milhões por três violações

A subsidiária da Verizon, TracFone, concordou em pagar US$ 16 milhões à Comissão Federal de Comunicações para encerrar as investigações sobre três violações de dados que a empresa sofreu entre 2021 e 2023.

De acordo com a FCC, a TracFone não conseguiu proteger várias APIs para seus bancos de dados de clientes, o que levou os criminosos a roubar informações de contas e dispositivos dos clientes, bem como informações de identificação pessoal. Essas violações levaram a “numerosas transferências não autorizadas”.

Não deve ser confundido com trocas de SIM – outro golpe que a maioria das operadoras não consegue evitar – a portabilidade de número envolve a transferência de um número para uma operadora completamente diferente. Ambos dão aos invasores controle sobre os dispositivos clientes.

A TracFone foi ordenada a implementar programas obrigatórios de segurança cibernética “com novas disposições para reduzir as vulnerabilidades da interface de programação de aplicativos (API)”, bem como troca de SIM e proteção de porta de saída. ®

“Entusiasta de viagens ruins. Viciado em internet nojento e vil. Álcool sem motivo.

Tech

Como os especialistas em IA do novo programa Gemini Gems do Google podem impulsionar seu SEO

O Google anunciou um novo recurso para Gemini AI chamado Gems, que são especialistas no assunto predefinidos para ajudar os usuários na programação, treinamento, criação de conteúdo, brainstorming de ideias e gerenciamento de outras tarefas. Em breve, as Gems serão lançadas com especialistas pré-configurados e a capacidade de permitir ao usuário criar seus próprios especialistas para lidar com tarefas específicas.

O que são pedras de Gêmeos?

Gemini Gems são um recurso da plataforma Gemini AI do Google, criada para tarefas definidas com precisão. Os usuários podem criar seus próprios especialistas em IA personalizados, fornecendo instruções específicas que tornam o Gems um especialista que pode fornecer assistência em uma função muito específica.

O Google forneceu este esclarecimento sobre Gems:

“Nos próximos dias, os assinantes do Gemini Advanced, Business e Enterprise poderão começar a criar e conversar com o Gems, as versões personalizadas do Gemini que estreou no I/O. Você pode personalizar o Gems para atuar como um especialista no assunto ou aprimorá-los para atender. seus objetivos específicos. Basta digitar Instruct your Gem, dar um nome a ela e conversar com ela sempre que quiser.

Como usar joias para SEO

Ainda não assisti Gems, mas estou me perguntando o que aconteceria se você o alimentasse com as Diretrizes de classificação de qualidade do Google, o Guia de primeiros passos de SEO e outras documentações e depois o deixasse percorrer o conteúdo para ver se consegue identificar áreas que poderiam ser melhorou e por quê.

Jóia sapo gritando

Talvez seja possível criar uma joia que pegue os dados de rastreamento do site Screaming Frog, identifique problemas específicos e gere um relatório estruturado. Por exemplo, ele pode identificar redirecionamentos internos encadeados, identificar redirecionamentos internos causados por links para a página errada, erros 404 internos devem sempre ser corrigidos e isso pode gerar rapidamente a origem do erro 404 em um relatório estruturado. A gema Screaming Frog pode coletar dados de URLs com títulos duplicados e, usando algumas regras, determinar se o título precisa ser alterado ou se o conteúdo precisa ser desindexado, mesclado ou simplesmente atualizado.

Uma joia para SEO de conteúdo

Há muitas maneiras pelas quais um erro de conteúdo pode ocorrer. Crie uma joia que defina o tópico de toda a página e, em seguida, analise os títulos para ver se eles são gerais o suficiente, se o primeiro título é específico o suficiente e se os parágrafos seguintes estão agrupados em partes significativas que são destacadas com títulos relacionados que refletem o subtópico. Você pode até criar uma regra para sugerir a reorganização dos parágrafos para que os parágrafos que estão fora do contexto possam ser movidos para a seção do artigo que contém esse contexto.

Avaliação de conteúdo de imagens

Os humanos consomem conteúdo principalmente com os olhos e ouvidos. Uma página da web oferece algo para ler, mas isso não é o mesmo que receber conteúdo na forma de imagens, para o qual os olhos e o cérebro humanos estão literalmente programados. O conteúdo foi aprimorado com imagens Cientificamente comprovadoAs imagens ajudam todos os leitores a compreender o texto. Imagens também são conteúdos que refletem o tema da página, outro motivo para adicionar imagens apropriadas ao artigo. As imagens são importantes para SEO e o Gem pode ajudar editores e especialistas em SEO a analisar o conteúdo para entender quais imagens são importantes para adicionar ao conteúdo.

Gem pode ser treinado para revisar conteúdo e sugerir imagens úteis. Se um percentual for indicado no texto, ele pode sugerir uma visualização que ajude o leitor a visualizar esse percentual e obter um efeito cascata desses dados para que sejam compreendidos. Se a mensagem do conteúdo é que o produto vai melhorar a vida do consumidor, ele pode sugerir uma imagem que mostre o quanto ele está satisfeito com o produto ou serviço.

Casos de uso do Google

O Google forneceu exemplos de como as Gems podem ser usadas em ambientes comerciais e profissionais. Embora nenhum dos exemplos esteja diretamente relacionado ao SEO, eles dão uma ideia de como ele pode ser utilizado.

- Ajuda de codificação:

Gems pode atuar como um assistente de codificação que pode se concentrar em uma necessidade específica, como depurar código ou fornecer sugestões de melhorias. - Planejamento de carreira:

Um profissional de planejamento de carreira pode criar uma joia para atuar como coach de carreira, que pode fornecer conselhos e planos de carreira personalizados. - contente

Gem pode fornecer ideias aos escritores, melhorar o conteúdo e fornecer feedback como um especialista em redação.

Por exemplo, as pedras de Gêmeos podem ser comparadas a uma sacola de ferramentas. Cada ferramenta é especializada em algo diferente, como furadeira, chave de fenda e martelo.

Efeito de pedras preciosas

As gemas são um recurso útil para os usuários do Gemini porque eles podem não precisar mais assinar um serviço que fornece assistência de IA para qualquer tarefa. Isso pode ser uma má notícia para as empresas de SaaS que oferecem criação de conteúdo de IA e outros serviços, mas é uma boa notícia para as empresas porque permitirá que os usuários façam mais e melhor.

De acordo com o anúncio do Google:

“Com o Gems, você pode criar uma equipe de especialistas para ajudá-lo a pensar em um projeto difícil, debater ideias para um próximo evento ou escrever a legenda perfeita para uma postagem nas redes sociais. Seu Gem também pode lembrar um conjunto detalhado de instruções para ajudar. você economiza tempo em tarefas chatas, repetitivas ou difíceis.”

Este novo recurso pode fazer com que valha a pena tentar a inscrição no Google Gemini devido à sua capacidade de causar um impacto positivo nas configurações comerciais e pessoais.

Leia o anúncio do Google

Novidade no Gemini: joias personalizadas e criação aprimorada de imagens com Imagen 3

Imagem em destaque da Shutterstock/Cast Of Thousands

“Entusiasta de viagens ruins. Viciado em internet nojento e vil. Álcool sem motivo.

Tech

Vazamentos sobre planos de anúncio do PS5 Pro e design de dispositivos

A atualização de meia geração do PlayStation 5 será anunciada nas próximas semanas.

Usuário do Dealabs billbil-kunA Sony, que tem um longo histórico de vazamento de próximos jogos e dispositivos, diz que o novo console se chamará PS5 Pro.

Dizem que será anunciado “muito em breve” com o anúncio oficial agendado para a primeira quinzena de setembro.

Eles também alegaram ter acesso ao design da embalagem do PS5 Pro, mas como não podem compartilhar imagens protegidas por direitos autorais, desenharam um esboço do design.

De acordo com a imagem, o design do novo aparelho será semelhante ao do PS5 Slim, e permanecerá na cor branca.

A principal diferença é a adição de três linhas pretas no meio do controle, diferenciando-o de outros modelos PS5.

O relatório também observa que o PS5 Pro parece ser um pouco mais grosso que o PS5 Slim, mas observa que o design dos painéis frontais significa que ainda pode ser compatível com os painéis frontais do PS5 Slim atual.

A única coisa que billbil-kun ainda não pode confirmar é se o PS5 Pro terá unidade de disco, porque a imagem que eles receberam mostra o PS5 Pro sem unidade de disco.

Portanto, não está claro se haverá dois modelos do PS5 Pro – um com drive de disco e outro sem – ou se será apenas uma edição digital com opção para os jogadores adquirirem um disco separadamente (como é o caso do PS5 Pro). apenas o PS5 Slim digital).

Uma teoria apresentada por billbil-kun é que o console pode ser enviado sem unidade de disco para manter os custos baixos.

O relatório também diz que o PS5 Pro virá com o mesmo controlador DualSense branco padrão que já acompanha os modelos PS5 original e Slim.

As especulações vêm aumentando há algum tempo sobre as especificações internas do PS5 Pro, algo que o relatório de billbil-kun não lançou nenhuma luz nova.

Em abril, YouTuber Moore's Law is Dead vazou documentos oficiais da Sony explicando as especificações do dispositivo, que foram retirados da rede de desenvolvedores da Sony Interactive Entertainment.

O documento foi verificado por outros sites, incluindo o IGN, e depois removido pela Sony por violação de direitos autorais, acrescentando ainda mais credibilidade à sua autenticidade.

O vídeo indicou que a CPU do PS5 Pro será semelhante à do PS5 padrão, mas o novo dispositivo contará com um “Modo de alta frequência da CPU” que aumenta a CPU em 10% para 3,85 GHz, mas reduz o desempenho da CPU. Como resultado, os gráficos caíram cerca de 1%.

A GPU em si terá 33,5 teraflops de potência contra os 10,28 teraflops do PS5, mas isso não significa que será três vezes mais poderosa.

como Borda Conforme observado na época, as mudanças na arquitetura da AMD significaram que era difícil comparar diretamente os teraflops entre o PS5 e o PS5 Pro, e a comparação está na verdade mais próxima de 10,28 versus cerca de 17 teraflops (na verdade, documentos vazados pela Lei de Moore está morta sugerem que “A renderização é aproximadamente 45% mais rápida.”

“Entusiasta de viagens ruins. Viciado em internet nojento e vil. Álcool sem motivo.

Tech

Lançamento físico da Castlevania Dominus Collection confirmado, pré-encomendas abertas no próximo mês

Após o anúncio surpresa de ontem e a revelação da coleção Castlevania Dominus, a Limited Run Games confirmou hoje que está lançando uma versão física do jogo.

A coleção, que inclui Dawn of Sorrow, Portrait of Ruin e Order of Ecclesia, estará disponível para pré-encomenda em Site de jogos de corrida limitada de 13 de setembro. Convenientemente, você terá o direito de escolher entre três capas para ter sua entrada favorita na frente e no centro (ou isso, ou terá que pagar o triplo).

Além disso, a Limited Run confirmou que uma edição de colecionador também está a caminho. Teremos que ficar atentos para mais informações sobre este lançamento nos próximos meses, mas imaginamos uma coleção particularmente deliciosa.

Quem mal pode esperar para começar a coleção pode adquirir a versão digital do Trocar eShop Agora para £ 19,99.

“Entusiasta de viagens ruins. Viciado em internet nojento e vil. Álcool sem motivo.

-

Economy3 anos ago

O bitcoin pode chegar a US $ 37.000, mas o trader afirma que o preço do bitcoin será maior ‘Um número que você não consegue entender’

-

sport3 anos ago

Os Nets estão tentando adquirir Kevin Love dos Cavaliers, Isaiah Hartenstein

-

Tech2 anos ago

Mike Frasini, presidente da Amazon Games, deixa o cargo

-

science3 anos ago

Astrofísicos podem ter encontrado um buraco negro de massa intermediária na galáxia de Andrômeda

-

science2 anos ago

Rússia ameaça sequestrar o telescópio espacial alemão

-

science2 anos ago

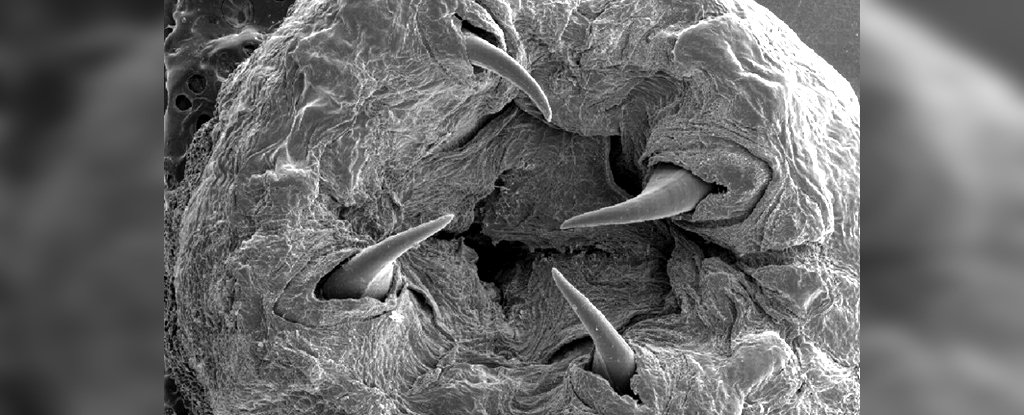

Finalmente sabemos como a lagarta do pesadelo cria presas de metal

-

Tech8 meses ago

ZOTAC confirma que quatro dos nove modelos Geforce RTX 40 SUPER terão preço MSRP

-

sport1 ano ago

USMNT empata com a Jamaica na primeira partida da Copa Ouro da CONCACAF: o que isso significa para os Estados Unidos